Hareketli zararlı yazılımlara dikkat:

* Saldırganlar, kullanıcıların kötü amaçlı sitelere ve indirmelere kanmalarını sağlamak amacıyla son derece inandırıcı, animasyonlu tuzaklar kullanıyor.

* Tehdit aktörleri, şablonları yeniden kullanarak ve güvenilen platformları istismar ederek (PureRAT ve Phantom Stealer gibi) satın alınabilir araçlarla minimum çabayla inandırıcı kampanyalar yürütüyor.

* Saldırganlar; DLL yan yüklemesi (sideloading), modifiye edilmiş meşru araçlar ve yeni Windows korumalarına sürekli adaptasyon yoluyla tespitten kaçınıyor.

HP, Tehdit Öngörüleri Raporu'nu yayınlayarak, saldırganların profesyonel görünümlü animasyonlar ve satın alınabilir kötü amaçlı yazılım hizmetleri ile saldırılarını nasıl geliştirdiğini ortaya koyuyor. HP Tehdit Araştırmacıları, bu saldırıların kullanıcılar ve tespit araçları tarafından fark edilmemek için inandırıcı görselleri, Discord gibi iyi bilinen barındırma platformlarını ve düzenli olarak güncellenen zararlı yazılım kitlerini harmanladığı konusunda uyarıyor.

Rapor, gerçek dünyadaki siber saldırıların bir analizini sunarak, kurumların hızlı değişen siber suç ortamında siber suçluların tespitten kaçınmak ve PC'leri ihlal etmek için kullandığı en son tekniklere ayak uydurmasına yardımcı oluyor. HP Wolf Security* çalıştıran milyonlarca uç noktaya dayanarak, HP Tehdit Araştırma Ekibi tarafından tanımlanan dikkate değer saldırılar şunları içeriyor:

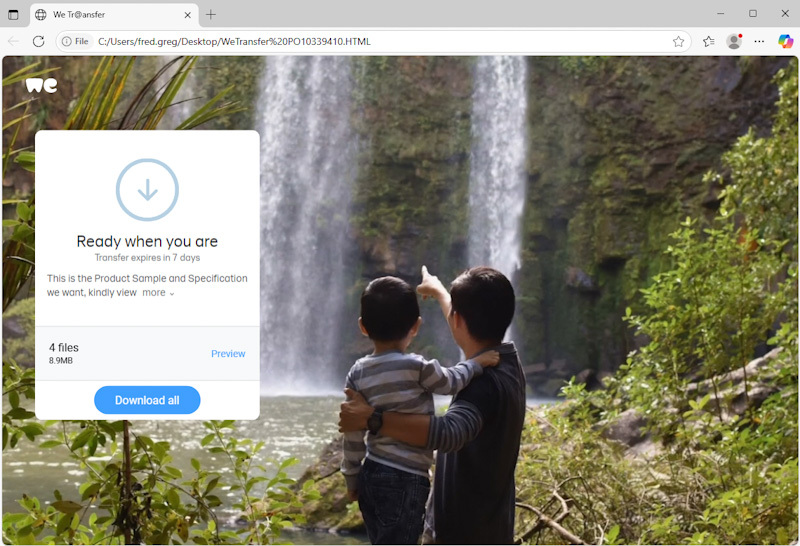

- DLL yan yüklemesi (sideloading) uç nokta güvenlik tarayıcılarını atlatıyor: Kolombiya Savcılığı'nı taklit eden saldırganlar hedeflere sahte yasal uyarılar e-postalıyor. Tuzak, kullanıcıları sahte bir devlet web sitesine yönlendiriyor; bu site, hedefleri "tek kullanımlık şifreye" yönlendiren şık bir otomatik kaydırma animasyonu görüntüleyerek, onları şifre korumalı kötü amaçlı arşiv dosyasını açmaları için kandırıyor.

*Dosya (açıldığında) gizli, kötü niyetli olarak değiştirilmiş bir dinamik bağlantı kütüphanesi (DLL) içeren bir klasörü başlatıyor. Bu, arka planda PureRAT kötü amaçlı yazılımını yükleyerek saldırganlara kurbanın cihazının tam kontrolünü veriyor. Örnekler son derece kaçıngan davranıyor. İlgili örneklerin ortalama sadece yüzde 4'ü antivirüs araçları tarafından tespit ediliyor.

- Sahte Adobe güncellemesi uzaktan erişim aracı yüklüyor: Sahte Adobe markalı bir PDF, kullanıcıları PDF okuyucu yazılımlarını güncelliyormuş gibi yapan sahte bir siteye yönlendiriyor. Kurgulanmış bir animasyon, Adobe'yi taklit eden sahte bir yükleme çubuğu gösteriyor. Bu durum, kullanıcıları meşru bir uzaktan erişim aracı olan ScreenConnect'in değiştirilmiş bir yürütülebilir dosyasını indirmeleri için kandırıyor; bu araç saldırgan kontrolündeki sunuculara geri bağlanıyor, böylece ele geçirilen cihazı gasp edebiliyorlar.

- Discord zararlı yazılımı Windows 11 savunmalarını atlatıyor: Tehdit aktörleri, kendi altyapılarını kurmaktan kaçınmak için yüklerini Discord üzerinde barındırıyor ve Discord'un olumlu alan adı itibarından faydalanıyor. Dağıtımdan önce, zararlı yazılım bu güvenlik özelliğini atlatmak için Windows 11'in Bellek Bütünlüğü korumasını yamalıyor. Enfeksiyon zinciri daha sonra, modern güvenlik araçlarını atlatmak için sık sık güncellenen hazır kimlik bilgisi ve finansal hırsızlık özellikleriyle bilgisayar korsanlığı pazarlarında satılan abonelik tabanlı bir bilgi hırsızı olan Phantom Stealer'ı bulaştırıyor.

HP Security Lab Baş Tehdit Araştırmacısı Patrick Schläpfer konuyu şöyle yorumluyor:

"Saldırganlar, kötü amaçlı sitelerin güvenilir ve acil hissedilmesi için sahte yükleme çubukları ve şifre istemleri gibi çekici animasyonlar kullanıyor. Aynı zamanda, tam özellikli ve yasal yazılımlar kadar hızlı güncellenen hazır, abonelik tabanlı zararlı yazılımlara güveniyorlar. Bu, tehdit aktörlerinin tespit tabanlı güvenlik çözümlerinin önünde kalmasına ve çok daha az çabayla savunmaların arasından sıyrılmasına yardımcı oluyor."

HP Tehdit Araştırma Ekibi raporun yanı sıra, oturum çerezi gaspı saldırıları tehdidini, izinsiz girişlerde çalıntı kimlik bilgilerinin kullanımını ve bilgi hırsızı zararlı yazılımların yayılmasını analiz eden bir blog yayınladı. Saldırganlar şifreleri çalmak veya çok faktörlü kimlik doğrulamayı (MFA) atlatmak yerine, bir kullanıcının zaten oturum açtığını kanıtlayan çerezleri gasp ederek hassas sistemlere anında erişim sağlıyor. HP'nin kamuya açıklanan saldırı verileri analizi, 2025'in 3. çeyreğindeki en yaygın kötü amaçlı yazılım ailelerinin yarısından fazlasının (%57), tipik olarak çerez hırsızlığı yeteneklerine sahip bir tür kötü amaçlı yazılım olan bilgi hırsızları (infostealers) olduğunu buldu.

HP Wolf Security, PC'lerde tespit araçlarını atlatan tehditleri izole ederek (ancak zararlı yazılımların güvenli konteynerler içinde güvenli bir şekilde patlamasına izin vererek) siber suçlular tarafından kullanılan en son teknikler hakkında içgörüye sahip oluyor. Bugüne kadar, HP Wolf Security müşterileri, bildirilen hiçbir ihlal olmaksızın 55 milyardan fazla e-posta ekine, web sayfasına ve indirilen dosyaya tıklamış bulunuyor.

Temmuz – Eylül 2025 verilerini inceleyen rapor, siber suçluların tespit etmeye dayalı güvenlik araçlarını atlatmak için saldırı yöntemlerini çeşitlendirmeye nasıl devam ettiğini detaylandırıyor:

- HP Sure Click tarafından tanımlanan e-posta tehditlerinin en az %11'i bir veya daha fazla e-posta ağ geçidi tarayıcısını atlattı.

- Arşiv dosyaları, saldırganların kullanıcıları hedeflemek için giderek daha çok sayıda zararlı .tar ve .z arşiv dosyaları kullanmasıyla, 2. çeyreğe göre %5 puan artış göstererek en popüler teslimat türü (%45) oldu.

- 3. çeyrekte, HP Wolf Security tarafından durdurulan tehditlerin %11'ini PDF dosyaları oluşturuyor ve bu oran bir önceki çeyreğe göre %3 puan artış gösterdi.

HP Inc. Kişisel Sistemler Güvenliği Küresel Başkanı Dr. Ian Pratt şöyle yorumluyor:

"Saldırganların yasal platformları kötüye kullanması, güvenilen markaları taklit etmesi ve animasyonlar gibi inandırıcı görsel hileler benimsemesiyle, güçlü tespit araçları bile bazı tehditleri kaçırıyor. Güvenlik ekipleri her saldırıyı tahmin edemiyor. Ancak organizasyonlar, güvenilmeyen dosyaları ve web sitelerini açmak gibi yüksek riskli etkileşimleri izole ederek, tehditleri zarar vermeden önce kontrol altına alan bir güvenlik ağı kazanıyor ve bunu kullanıcılara zorluk çıkarmadan yapıyor."

Yorum Yaz

Yorumunuz alındı!

Yorumunuz başarıyla kaydedilmiştir ve onaylandıktan sonra yayına alınacaktır.